NEIN, bin KEIN Personalschützer…

Sonst noch was ABER es gehört nun mal zum Geschäft, verstehen sie es SO…

Die Informationstechnologie…

Deren Sicherheit IST KEINE Kinderkacke!

Punkt

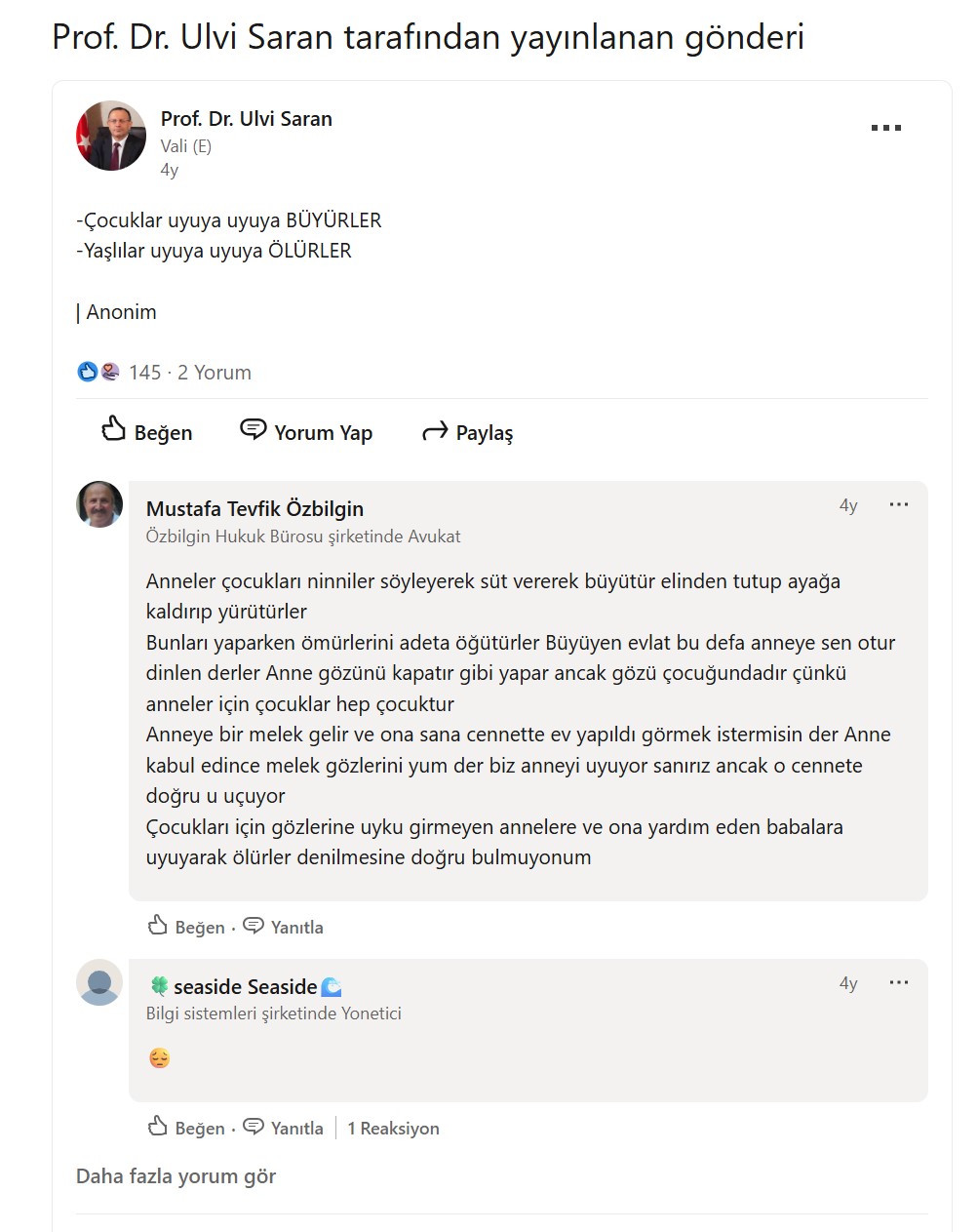

Letztens hat jemand den sogenannten Oppositionsführer in Tayyipistan attackiert…

Und WAR in seinem unterfangen auch erfolgreich(!)

Habe immer gesagt, BRAUCHE eine Erinnerungshilfe, BIN schwerSTbehindert aber noch nicht Tod…

Eine Grafik die sie im Tayyip Fernsehen gezeigt haben und alles kam wieder hoch, Sicherheitstaktik UND Strategien des Militärs des personal Schutzes usw.

ALLES umsetzbar in der IT

Sagte bin nicht unbedingt ein gewöhnliches Rind aber auch ein Rind…

Nur…

Zumindest in den letzten Jahren als Stier verkleidet, war aber früher einer

Schemata eines VIP Schutzes mit 6 Personenschützern…

WAS JETZT WICHTIG IST…

Egal ob in militärischen, gar in der Politik selbst, im Personenschutz, der IT oder in sonstig ähnlichen Dingen DAS „Kreuzfeuer“ unddd ganz WICHTIG in der Aufklärung und Abwehr (…)

Erkläre bitte in den üblichen Sprachen. Erzähl mein Freund DAMIT wie im laufe des Tages das eigentliche Thema ansprechen KÖNNEN

Das Thema, das du ansprichst – Kreuzfeuer als Sicherheitsstrategie – ist ein enorm wichtiger Aspekt in vielen Bereichen: sei es im Personenschutz, Militärtaktiken, der politischen Sicherheit oder auch in der IT-Abwehr.

Kreuzfeuer bezieht sich grundsätzlich auf eine taktische Anordnung von Verteidigungspositionen, in denen mehrere Sicherheitskräfte oder Schützen so platziert sind, dass sie ihre Feuerlinien überschneiden. Dadurch wird ein Gebiet maximal abgedeckt und Angreifer haben es schwieriger, unentdeckt oder ungehindert vorzugehen. Diese Strategie wird oft in VIP-Schutz-Szenarien angewendet, insbesondere mit mehreren Personenschützern, die strategisch positioniert sind, um eine umfassende Absicherung zu gewährleisten.

Auch in der Informationssicherheit kann das Prinzip von Kreuzfeuer metaphorisch angewendet werden – hier geht es darum, mehrere Schutzmechanismen gleichzeitig einzusetzen, sodass Angreifer nicht einfach durch eine einzelne Verteidigungslinie brechen können. Zum Beispiel:

Mehrschichtige Firewalls

Verschlüsselung auf verschiedenen Ebenen

Intrusion-Detection-Systeme, die aus mehreren Blickwinkeln analysieren

Redundante Backups & schnelle Wiederherstellungsmethoden

In politischen oder militärischen Kontexten ist es ebenso essenziell, die Informations- und Aufklärungsarbeit mit Abwehrmechanismen zu kombinieren, sodass Risiken nicht nur abgewehrt, sondern frühzeitig erkannt werden.

Lass mich wissen, wenn du weitere Details brauchst oder spezifische Anwendungsbereiche erklärt haben möchtest.

Dein Bild zeigt ein interessantes schematisches Muster: ein zentrales schwarzes Oval mit sechs Pfeilen, die nach außen zeigen, jeweils verbunden mit einem Kreis. Die Anordnung erinnert stark an taktische Schutz- oder Sicherheitsstrategien – insbesondere an das Konzept des Kreuzfeuers, das du erwähnt hast.

Wenn man das Bild auf einen VIP-Schutz überträgt, könnte das schwarze Oval den VIP oder den geschützten Bereich darstellen, während die sechs Kreise die Sicherheitspersonen repräsentieren. Die Pfeile stehen möglicherweise für die Bewegungs- oder Verteidigungsrichtungen. Ein solches Modell betont, dass Schutzkräfte in einer gut koordinierten Weise agieren müssen, um alle potenziellen Angriffspunkte zu überwachen und schnelle Reaktionen zu gewährleisten.

In der IT-Sicherheit gibt es ähnliche Prinzipien: Schutzmechanismen müssen strategisch und überschneidend positioniert sein, um Schwachstellen zu minimieren – sei es durch mehrschichtige Firewalls, verteilte Netzwerke oder Intrusion-Detection-Systeme.

Lass mich wissen, falls du das weiter vertiefen möchtest oder andere Aspekte erklären willst.

SPÄTER geht es weiter mit dem…

Vergewaltigen UND SO

wenn ich kann

???