Licht,

LICHT ich fasse es nicht…

Nein…

NICHT das was ihr gelesen habt oder lesen konntet…

…

DAS nicht.

Dieser Professor…

Schlimmer DAS Patentamt…

Was soll ich sagen?

Fickt sie DIE…

Rindviecher!

Wist ihr was DAS ist?

Wahrscheinlich alle schonmal gesehen…

Ein Mantelwellenfilter, auch Ferritkern genannt…

Und DAS?

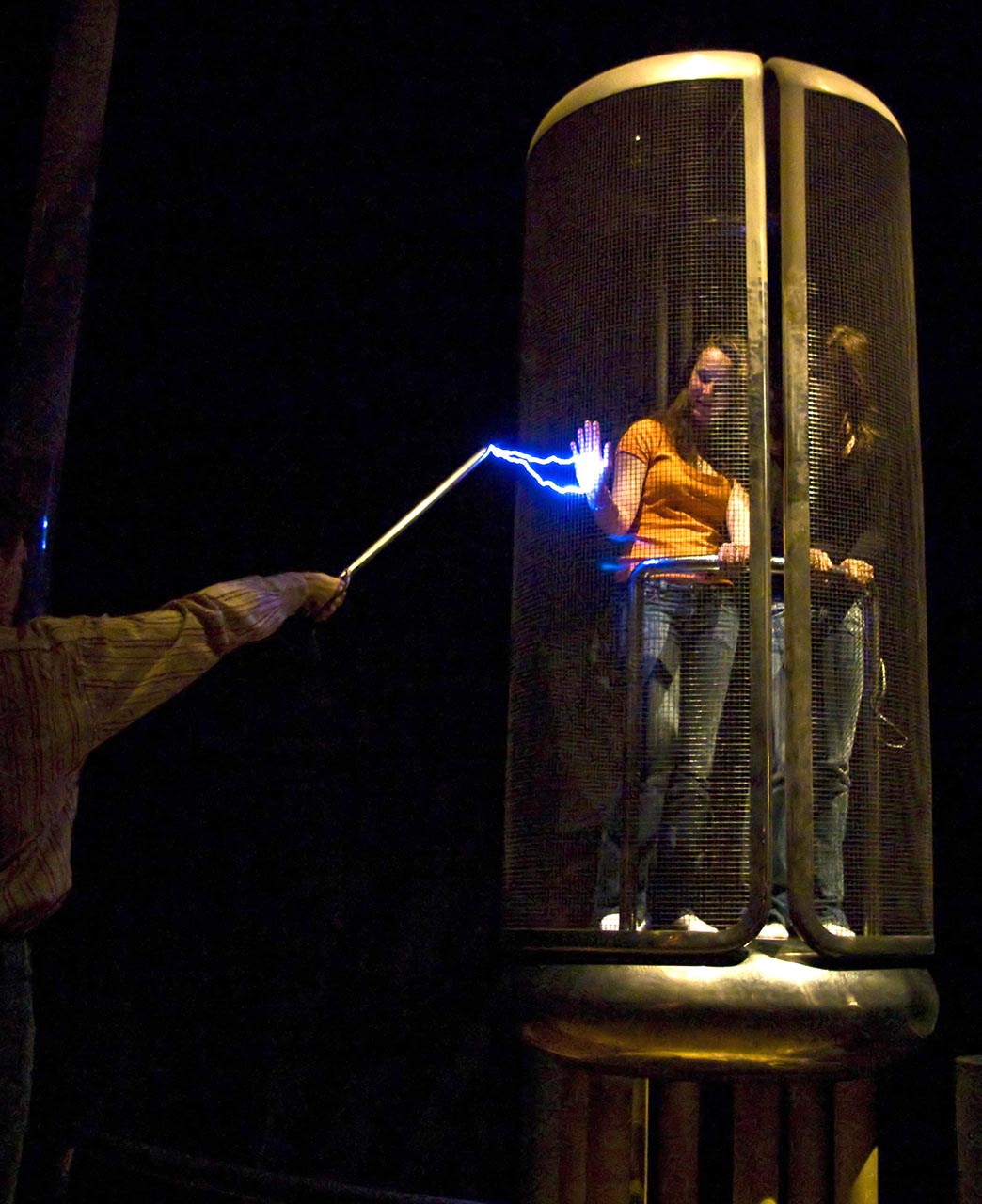

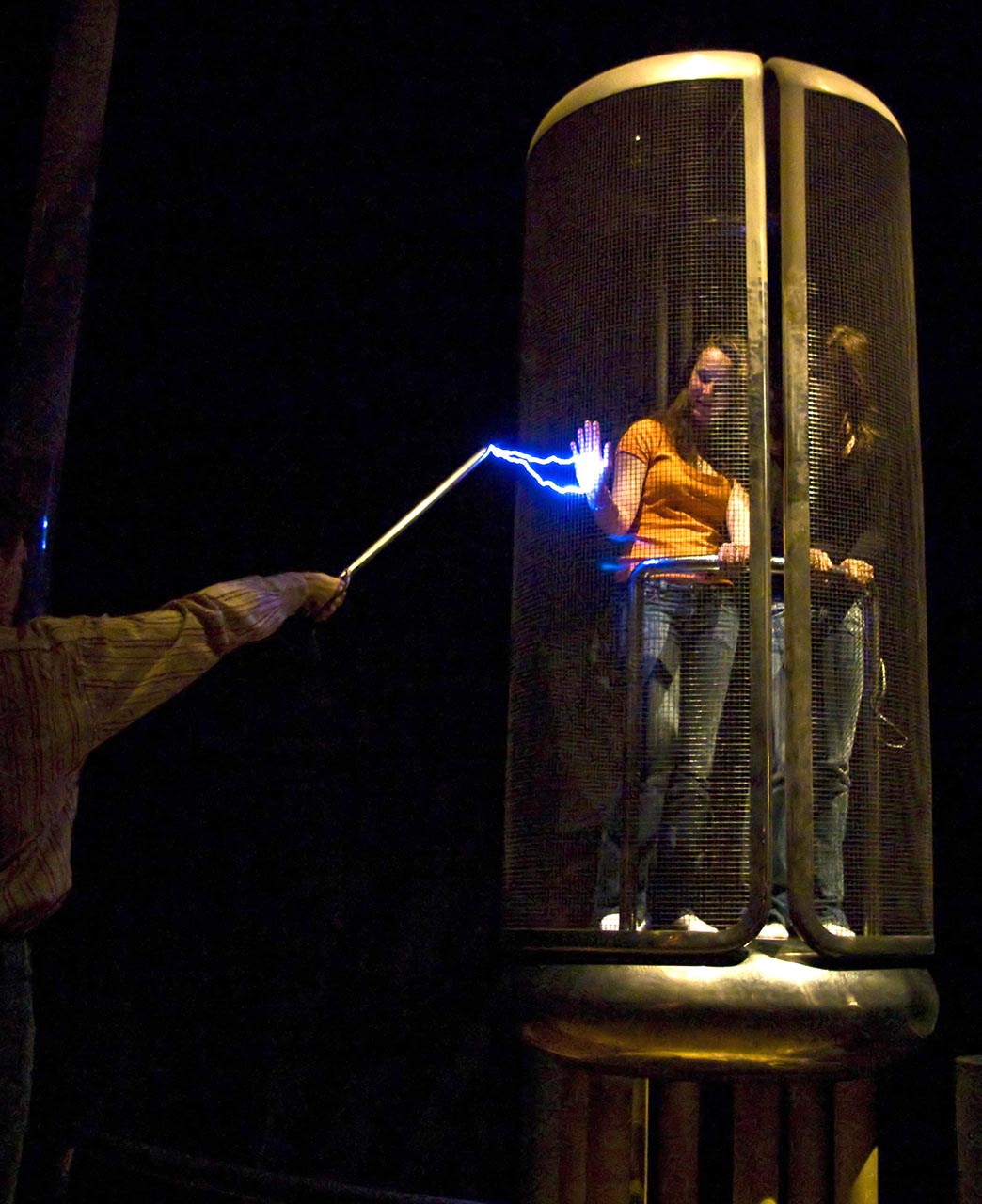

Nennt sich Faradayscher Käfig!

EMV…

Oh jaaaaaaaaaaaaaaaaaaaaaaaa,

Washington, D.C. und Moskau läst grüßen…

Hallo Berlin, die Schlafmützen in Ankara…

Ohne ihnen zu nahe treten zu wollen…

DAS Militär(!)

Wollt IHR MIR was über elektronische Kriegsführung erzählen?

Na ja,

Versucht es mal, Mensch lernt NIE aus.

Zunächst DAS Problem mit dem Backup…

WARUM…

Sollte, nein MUSS ausgelagert werden?

Diese Frage IST zu klären.

Hey Mensch, DIESER FAKTOR darf NIE vernachlässigt werden…

Mein Sohn,

Dumm ist er nicht ABER denk faul…

Unddddddd bequem, mein Gott ES GIBT eine Redewendung im türkischen…

…

Nein, ich schreibe es nicht. Meine arme Frau…

Sowas gehört sich nicht, auch und gerade, weil sie bei diesem Umstand…

Unschuldig IST!

Nein nein, schreiben wir es nicht…

In 30 Jahren…

Was glaubt ihr mit was für „Menschen“ ich es zutun gehabt habe…

IN…

Der IT?

ALLES mögliche schon gesehen und erlebt, bin froh…

Auch wenn ich es vermisse…

Das ich nicht mehr MUSS.

DER Faktor Mensch…

Mensch, Mensch…

MENSCH!

FAUL ist DER pezevenk…

Mein Sohn, bequem.

Automatisieren ja,

Alles Mögliche alles erdenkliche…

Automatisieren(!)

Sein Auto, ja ja das vom Sohnemann…

ALLES möglich auf auto…

Heyyy DAS IST NUR Elektronik!

Menschengemachter scheiß…

WIE…

DIE Algorithmen DIE unser Leben bestimmen.

Hattet ihr euch das Video angesehen was ich veröffentlicht?

Tape Backup zum Beispiel,

Automatisiert(!)

Alles schon gesehen und erlebt…

Vergessen…

Säumnis, hallo Unterlassung…

Vernachlässigung, INKOMPETENZ!!!

Tages, Wochen, Monates…

(„Stündlich“ sehr selten)

Und JahressicherungEN…

DAS SIND die wichtigsten Möglichkeiten…

DIE Verifizierung des gesicherten, ERST wenn man sich absolut sicher IST…

— Erprobt Weise —

Dann kann man(n) etwas beruhigt sein.

Die Möglichkeit der Sabotage…

Intern – Extern…

Sagen wir dummer Zufall und menschliche Dämlichkeit…

Ja…

Auch schon vorgekommen, Diebstahl…

Alles schon gesehen und erlebt.

Hardware KANN ersetzt werden…

Kostet Geld IST ärgerlich ABERRR…

Es GIBT Daten die sind „unersetzlich“

Weg IST weg.

Ein Satz,

Extern gelagert im Tresor DAS erspart VIEL ÄRGER…

Besonders AUCH bei Viren und JA…

„Malware ist ein Sammelbegriff für jede Art von Schadsoftware, die entwickelt wurde, um Ihr Gerät ohne Ihr Wissen zu infiltrieren, Schäden und Unterbrechungen zu verursachen oder Daten zu stehlen. Adware, Spyware, Viren, Botnets, Trojaner, Würmer, Rootkits und Ransomware fallen allesamt unter diesen Sammelbegriff.“

„Was ist Malware?

Die Eintrittswahrscheinlichkeit von Malware ist sehr wahrscheinlich und das Schadenspotential existenzbedrohend. So schätzt das BSI in seinem jährlichen Lagebericht die Bedrohung durch Schadprogramme ein. Was genau unter Malware zu verstehen ist und welche Maßnahmen Ihr Unternehmen schützen, finden Sie auf dieser Themenseite.

Die Begriffe Schadfunktion, Schadprogramm, Schadsoftware und Malware werden häufig synonym benutzt. Malware ist ein Kunstwort, das sich aus „Malicious software„ ableitet. Es bezeichnet Software, die mit dem Ziel entwickelt wurde, unerwünschte und meist schädliche Funktionen auf einem IT-System auszuführen. Dies geschieht in der Regel ohne Wissen des Benutzers.

Malware kann grundsätzlich auf allen Betriebssystemen und IT-Systemen ausgeführt werden. Dazu gehören neben klassischen IT-Systemen wie Clients und Servern, auch mobile Geräte wie Smartphones oder auch Netzkomponenten wie Router und Industriesteueranlagen. Üblicherweise werden Sie für eine bestimmte Betriebssystemvariante konzipiert und werden daher meist für verbreitete Systeme und Anwendungen geschrieben.

Schadprogramme verbreiten sich auf klassischen IT-Systemen häufig über E-Mail-Anhänge, manipulierte Webseiten (Drive-by-Downloads) oder Datenträger. Auch offene Netzschnittstellen, fehlerhafte Konfigurationen und Softwareschwachstellen sind häufig Einfallstore auf allen IT-Systemen.

Die installierte Malware kann sehr unterschiedliche Zwecke verfolgen: Beispielsweise verschlüsselt eine Ransomware Daten auf einem angegriffenem IT-System und verlangt vom Besitzer eine finanzielle Leistung für die Entschlüsselung der Daten. Spionagesoftware dagegen versucht Informationen aus einem IT-System auszuleiten.

Dokumente und Empfehlungen

Im Folgenden finden Sie verschiedene Informationen und Hilfestellungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) zum Thema Malware.

Bitte beachten Sie, dass einige dieser Dokumente nicht öffentlich zugänglich sind, sondern einen Login auf den Seiten der Allianz für Cyber-Sicherheit erfordern.“

WICHTIG, die zwei Dokumente

Ja,

Keine Lust, habe abgebrochen ABER irgendwann geht es weiter.